Avec la digitalisation croissante des entreprises, la vulnérabilité des systèmes d'information devient de plus en plus critique. Les cyberattaques représentent une menace sérieuse susceptible d'entraîner d’importants dommages en l'absence de mesures préventives et réactives :

- dysfonctionnement des outils,

- suppression de données sensibles,

- pertes financières,

- sanctions réglementaires,

- espionnage,

- etc.

Mais quels sont les principaux risques cyber auxquels les entreprises sont confrontées, en particulier à l'approche des Jeux olympiques et paralympiques en France ? Et quelles stratégies peuvent être déployées contre des assaillants de plus en plus professionnels et organisés ? Nos experts vous répondent.

Les risques cyber

Il existe en réalité une diversité de risques cyber (risques liés à l’usage des technologies numériques) qui peuvent menacer l’entreprise. Ils peuvent ainsi prendre la forme d’attaques via :

- les actifs du système d’information exposés à Internet ou les objets connectés,

- via du phishing (courriels frauduleux pour obtenir des informations sensibles et/ou prendre le contrôle à distance d’un poste de travail).

Ils peuvent être dus à des vulnérabilités logicielles, des négligences ou des actions malveillantes… Parmi les risques qui pèsent sur l’entreprise, deux se distinguent par leur fréquence et leur impact potentiel :

L'INDISPONIBILITÉ DU SYSTÈME D'INFORMATION (paralysie totale ou partielle)

Les ressources dysfonctionnent ou sont rendues inaccessibles aux utilisateurs. Cette situation peut paralyser totalement les opérations de l’entreprise (prise de commandes, suivi de production, etc.), entraîner de lourdes pertes financières et nuire à sa réputation.

LE VOL DE DONNÉES

Les cybercriminels cherchent, alors, à accéder à des informations sensibles, telles que les données personnelles des clients, des collaborateurs ou à des secrets commerciaux.

Les répercussions de telles actions peuvent être dévastatrices, allant de la perte de confiance des parties-prenantes à des conséquences règlementaires sévères.

Les attaques

Les cyberattaques sont en très forte hausse depuis ces dernières années. Au même titre qu’un cambriolage, il suffit parfois d’une toute petite porte pour permettre à un attaquant d’entrer dans le système informatique (SI) d’une entreprise, puis d’accroitre son emprise sans se faire repérer. Les attaques peuvent être alors :

NON-CIBLÉES

Elles impliquent des attaquants qui scannent de manière automatisée la surface d'exposition d'une entreprise sur Internet, dont les postes de travail des utilisateurs. Ils déploient des campagnes de phishing en masse pour infiltrer le système d'information, puis se propagent en fonction de la maturité de la cybersécurité de l'entreprise. La décision de poursuivre l'attaque dépend des retours obtenus. Les attaquants cherchent à minimiser le temps passé, et à rapidement maximiser le retour sur investissement d'une attaque. La motivation est alors principalement le gain financier.

CIBLÉES

Qu'elles soient le fait « d’hacktivistes », de figures du crime organisé ou liées à des enjeux géopolitiques (via des Etats-Nations), elles sont plus élaborées. Les attaquants sont, alors, engagés dans une mission spécifique, disposant du temps, des moyens et des ressources nécessaires pour infiltrer et se propager silencieusement dans le SI de l’entreprise. Ils attendent le moment opportun pour déclencher leur attaque, laquelle peut se propager à plusieurs centaines de postes ou serveurs en quelques secondes. Outre le gain financier, les motivations sont davantage de l’ordre de l’espionnage ou de la déstabilisation.

En cas d’attaques

En cas de rançonnage, il est essentiel de ne pas céder aux demandes des attaquants. La première action est d’investiguer le chemin de l’attaque, d’isoler efficacement le système d’information, puis de faire appel à des experts pour reconstruire les périmètres impactés. Si des données à caractère personnel ont été volées, la CNIL doit être informée. Porter plainte va également de soi. Il est nécessaire, cependant, d’anticiper le risque pour mieux s’y préparer.

Cybersécurité, deux grands principes

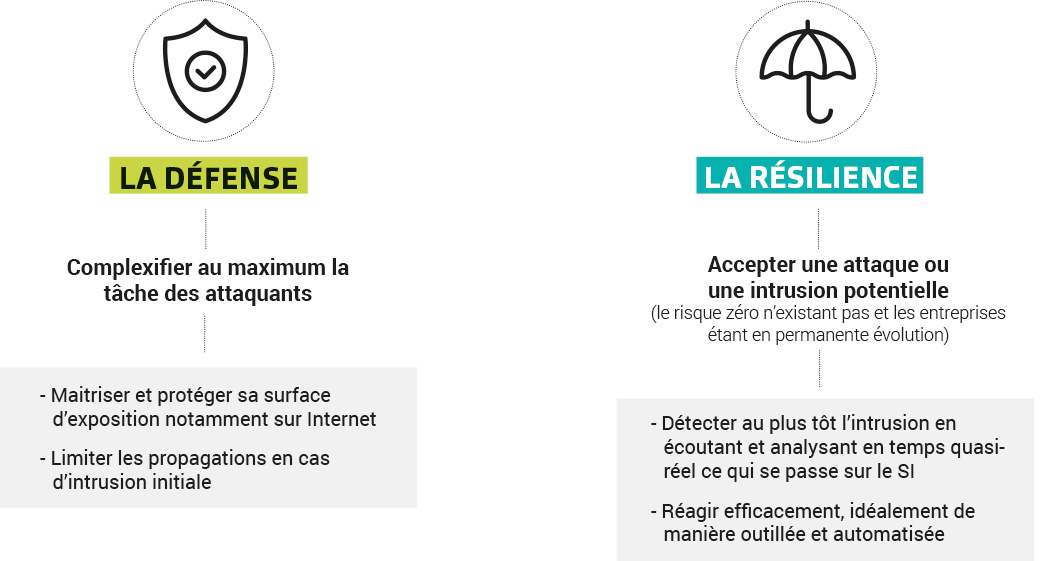

La cybersécurité est finalement déclinée en 2 grands principes :

Les conseils de nos experts

Cela suppose d’avoir mis en place, en amont, des dispositifs spécifiques :

- Réaliser un bilan de maturité/analyse des risques cyber

- Construire une feuille de route pour adopter une posture de sécurité adaptée

- Mettre en place une fonction cybersécurité et une gouvernance associée

- Piloter l’évolution de cette posture via des audits, tests d’intrusion et tableaux de bord

- Se préparer à une crise cyber et entrainer les équipes internes et externes à réagir face à une attaque simulée et à reconstruire un SI (point d’attention spécifique à accorder aux sauvegardes qui sont également ciblées par les attaquants)

- Souscrire à une cyber assurance, pour couvrir certains coûts liés à une éventuelle attaque (intervention d’experts, achat d’outils spécifiques…)

Ces mesures, lorsqu’elles sont mises en œuvre de manière cohérente et complète, peuvent aider à protéger l’entreprise contre les menaces de cybersécurité et assurer sa résilience.